Wissen Sie, wie viele Schlüssel in Ihrem Unternehmen im Umlauf sind? Im Regelfall gilt es mit der Schlüsselverwaltung mehrere 1.000 physische und elektronische Schlüssel, Codes, Transponder und Magnetkarten zu überblicken. In diesem Beitrag beleuchte ich, wie ein effektives Schlüsselmanagement dazu beitragen kann, betriebliche Anforderungen zu erfüllen, gesetzliche Vorgaben einzuhalten und Sicherheit zu gewährleisten.

Inhaltsverzeichnis

Was genau ist eine Schlüsselverwaltung?

Eine Schlüsselverwaltung regelt und dokumentiert die Aus- und Weitergabe von Schlüsseln. Sie ist damit essenziell für die Organisation und Sicherheit von Zugangsmittel in Unternehmen. Was in der Theorie einfach klingt, ist in der Praxis oft deutlich komplexer. Je nach Branche gilt es für die Schlüsselverwaltung verschiedenste Besonderheiten abzubilden:

- Verwaltung von Bauzylindern in Immobilienverwaltungsunternehmen oder Schlüssel von Untermietern,

- Tresore unter Doppelverschluss in Banken,

- Kennzeichnung schutzbedürftiger Räume (z.B. in Rechenzentren oder kommunalen Energieversorgungsunternehmen),

- Hinterlegung von Berechtigungs- und Vertretungsregelungen oder

- die Einbindung externer Dienstleister sowie Konzessionären.

Darüber hinaus sind Verlust,- und Fundmeldungen sowie Nachbestellungen zu bearbeiten und die Re-Zertifizierung von Nutzungsrechten durchzuführen (Befristung, Entzug oder Verlängerung von Zutrittsrechten).

Bedeutung eines effektiven Schlüsselmanagements

Gesetzliche Vorgaben für die Schlüsselverwaltung

Angesichts der erheblichen Risiken, die mit einem unzureichenden Schlüsselmanagement verbunden sind, ist es unerlässlich, dass Unternehmen die geltenden gesetzlichen Vorgaben einhalten. Insbesondere die folgenden Vorschriften sind hierbei von großer Bedeutung:

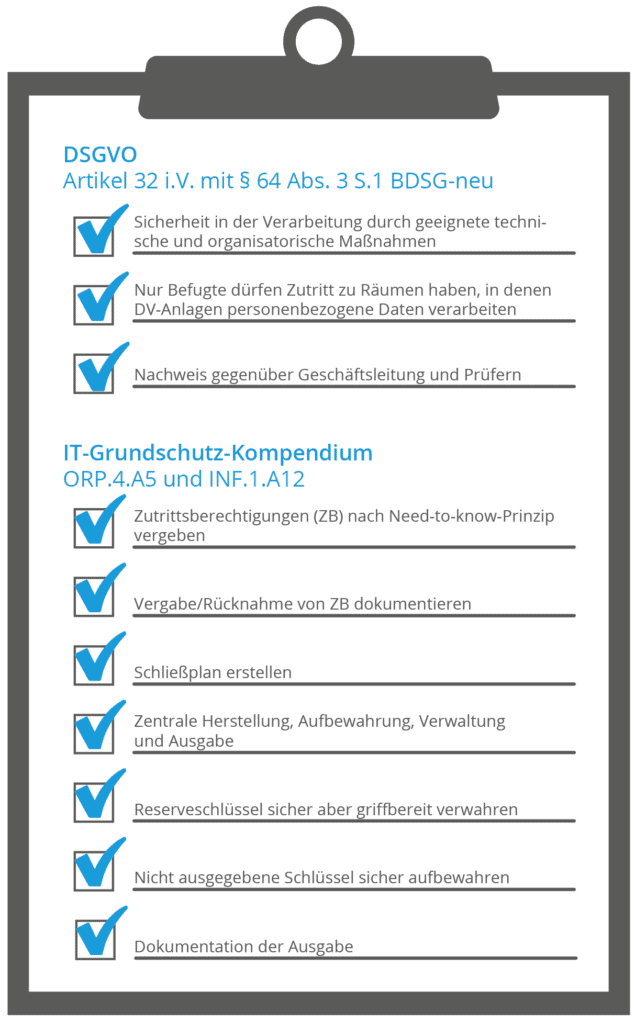

Datenschutz-Grundverordnung & Bundesdatenschutzgesetz

Seit Mai 2018 ist in Deutschland die Datenschutz-Grundverordnung (DSGVO) maßgebend für datenschutzrechtliche Bestimmungen, das Bundesdatenschutzgesetz (BDSG) wirkt ergänzend. Mit Blick auf die Schlüsselverwaltung ist in erster Linie Art. 32 DSGVO relevant. Dieser listet technisch-organisatorische Schutzmaßnahmen im Rahmen der Datensicherheit auf. Unter anderem heißt es in (1): „Die Fähigkeit, die Vertraulichkeit, Integrität, Verfügbarkeit und Belastbarkeit der Systeme und Dienste im Zusammenhang mit der Verarbeitung auf Dauer sicherzustellen.“

Was hier noch recht schwammig klingt, konkretisiert sich, wenn man für die Einrichtung der Schutzmaßnahmen § 64 Abs. 3 S.1 BDSG-neu als Orientierungshilfe heranzieht. Dort heißt es in (3): „Verwehrung des Zugangs zu Verarbeitungsanlagen, mit denen die Verarbeitung durchgeführt wird, für Unbefugte (Zugangskontrolle).“ Damit habe ich als Unternehmen per Gesetz Sorge zu tragen, dass Unbefugte keinen physischen Zugang zu Räumen bekommen, in denen Datenverarbeitungsanlagen personenbezogene Daten verarbeiten.

IT-Grundschutz Kompendium

Für die Schlüsselverwaltung entfaltet auch das IT-Grundschutz-Kompendium des Bundesamtes für Sicherheit in der Informationstechnik (BSI) Wirksamkeit. Konkret wird es im Baustein OPR (Organisation und Personal): Dort regelt ORP.4 Identitäts- und Berechtigungsmanagement [pdf], dass Zutritts- und Zugangsrechte zu geschützten Räumen nach dem Need-to-know-Prinzip zu vergeben sind. Darüber hinaus sind sowohl die Vergabe als auch die Rücknahme von Zutrittsrechten zu dokumentieren (ORP.4.A5 Vergabe von Zutrittsberechtigungen).

Zudem hat für die Schlüsselverwaltung der Baustein INF (Infrastruktur) Relevanz. Unter INF.1: Allgemeines Gebäude [pdf] heißt es unter INF.1.A12 Schlüsselverwaltung: „Für alle Schlüssel des Gebäudes SOLLTE ein Schließplan vorliegen. Die Herstellung, Aufbewahrung, Verwaltung und Ausgabe von Schlüsseln SOLLTE zentral geregelt sein. Reserveschlüssel SOLLTEN vorgehalten und gesichert, aber für Notfälle griffbereit aufbewahrt werden. Nicht ausgegebene Schlüssel SOLLTEN sicher aufbewahrt werden. Jede Schlüsselausgabe SOLLTE dokumentiert werden.“

Mehr zu diesem Thema finden Sie auf unserem Finance IT Blog:

Methoden der Schlüsselverwaltung: Karteikarten, Excel oder Software

Die Verwaltung von Schlüsseln kann auf verschiedene Arten erfolgen – von papiergebundenen Methoden über Excel-Listen bis hin zu modernen Softwarelösungen:

- Schlüsselbuch und Karteikarten: Eine papiergebundene Methode der Erfassung und Organisation von Schlüsselinformationen ist die Schlüsselverwaltung mittels eines Schlüsselbuches oder Karteikarten. Dies ist eine einfache Lösung zur Aufzeichnung von Schlüsseldaten, jedoch ist sie oft unübersichtlich und wenig effizient, insbesondere bei einem größeren Schlüsselbestand.

- Schlüsselverwaltung in Excel-Listen: Die manuelle Erfassung von Schlüsseldaten in Excel-Tabellen ist eine einfache Möglichkeit zur Verwaltung kleinerer Schlüsselbestände. Allerdings ist diese Methode anfällig für menschliche Fehler und bietet begrenzte Möglichkeiten zur Automatisierung von Prozessen.

- Schlüsselverwaltung via Software: Softwarebasierte Schlüsselverwaltungssysteme bieten eine strukturierte und automatisierte Möglichkeit, um Schlüsselbestände zu organisieren, Zugriffsrechte zu verwalten und Revisionssicherheit zu gewährleisten.

Vorteile einer digitalen Schlüsselverwaltung

Die Vorteile auf einen Blick:

- Flexibilität und Skalierbarkeit

- Transparenz & Nachverfolgbarkeit

- Höhere Sicherheit

- Zeitersparnis

- Weniger anfällig für menschliche Fehler

Fazit: Digitale Sicherheit mit einer Schlüsselverwaltungssoftware

Als Unternehmen muss ich mir damit die Frage stellen, wie sich die Vorgaben in der Praxis umsetzen lassen und vor allem wie ich z.B. gegenüber Prüfern stichhaltig nachweisen kann, dass meine Schlüsselverwaltung den Vorschriften auch tatsächlich genügt.

Karteikarten, Schlüsselbücher oder Excel eignen sich für kleinere Bestände, steigt die Zahl der sich im Umlauf befindlichen Schlüssel, gewährleisten sie allerdings nicht mehr die notwendige Transparenz. Effizient und rechtssicher lässt sich ein großer Schlüsselbestand auf Dauer nur IT-gestützt verwalten. Die Schlüsselverwaltung muss dabei alle Geschäfts- und Schlüsselprozesse abdecken und so in die Abläufe eingebettet werden, dass Belegschaft und Organisatoren unkompliziert arbeiten können. Frei nach dem Motto: Ordnung ist das halbe Leben – in der Schlüsselverwaltung das ganze.

agentes Key Store Manager (aKSM)

Bildquelle: Shutterstock